Zavedení vícefaktorového ověřování (MFA) je účinný způsob, jak chránit univerzitní účet a data před neoprávněným přístupem. Místo klasického přihlašování pouze heslem využívá MFA více nezávislých faktorů k ověření identity uživatele, čímž výrazně snižuje riziko zneužití – například pomocí phishingu, sledování klávesnice, škodlivého softwaru nebo neúmyslného prozrazení hesla. S MFA se můžete běžně setkat například v online bankovnictví nebo jiných online službách, které kladou vysoké nároky na bezpečnost.

Ve většině případů se jedná o bezheslovou metodu přihlášení, kdy uživatel zadává pouze ověřovací kód doručený na důvěryhodné zařízení – typicky mobilní telefon. Heslo se nepoužívá, a ověřovací kód je navíc platný jen po omezenou dobu a unikátní pro každé přihlášení.

Druhý faktor je vyžadován při přihlášení z nového zařízení, případně po delší době nečinnosti. Díky tomu je zajištěno, že i v případě kompromitace jednoho prvku nelze účet zneužít bez dalšího potvrzení identity.

Není zakázáno používat soukromá zařízení! Nicméně stále platí, že z nedůvěryhodných zařízení (veřejné počítače, sdílené počítače, neznámá nebo zapůjčená zařízení, zastaralá zařízení, infikovaná nebo jinak podezřelá zařízení) nepřistupujte ke službám informačního systému ČVUT!

Základní nastavení vícefaktorového ověřování

Microsoft Authenticator lze nainstalovat na verze Android 8+ a iOS16+. V závislosti na verzi operačního systému se mohou lišit i jednotlivé kroky při přidávání účtu.

Ikona aplikace:

1 |

Na telefonu nainstalujte aplikaci Microsoft Authenticator: Android: Obchod Play / iPhone: App Store Ujistěte se, že instalujete správnou aplikaci! (viz ikona výše!) |

4 |

V telefonu spusťte aplikaci Microsoft Authenticator a vyberte Přidat účet, nebo vpravo nahoře klikněte na + a zvolte Pracovní nebo školní účet. A vyberte Skenovat kód QR. |

2 |

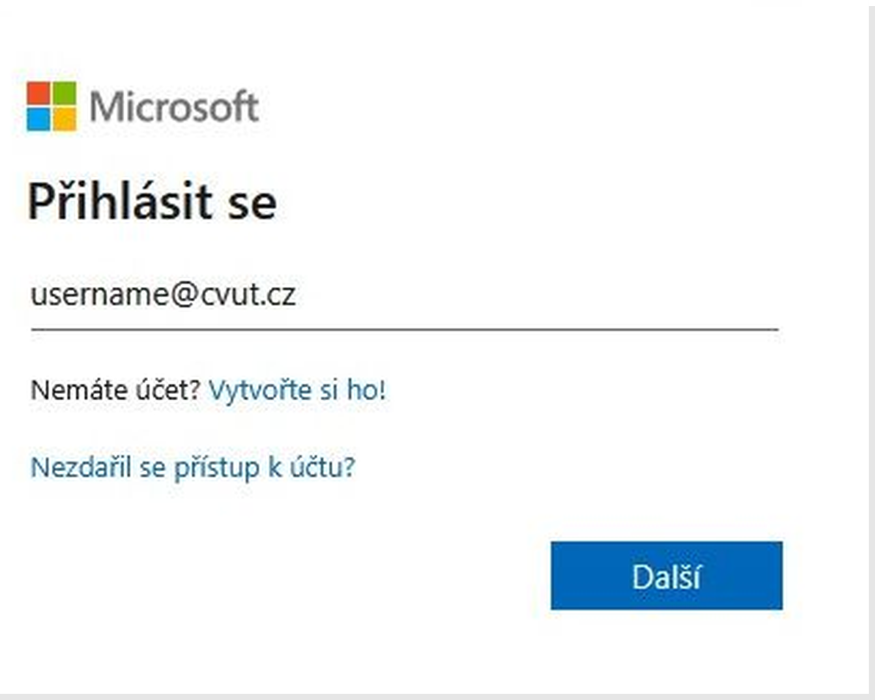

Na Vašem počítači přejděte na stránku https://mysignins.microsoft.com/security-info a přihlaste se pomocí svého univerzitního účtu ve formátu username@cvut.cz a hesla ČVUT. |

5 |

Telefon namiřte na obrazovku Vašeho počítače a naskenujte QR kód. Tím se přidá účet ČVUT do aplikace v telefonu. Na obrazovce počítače potvrďte Další. |

3 |

Klikněte na + Přidat metodu přihlašování a vyberte Microsoft Authenticator. V průvodci zvolte 2x po sobě Další a následně bude vygenerován unikátní QR kód. |

6 |

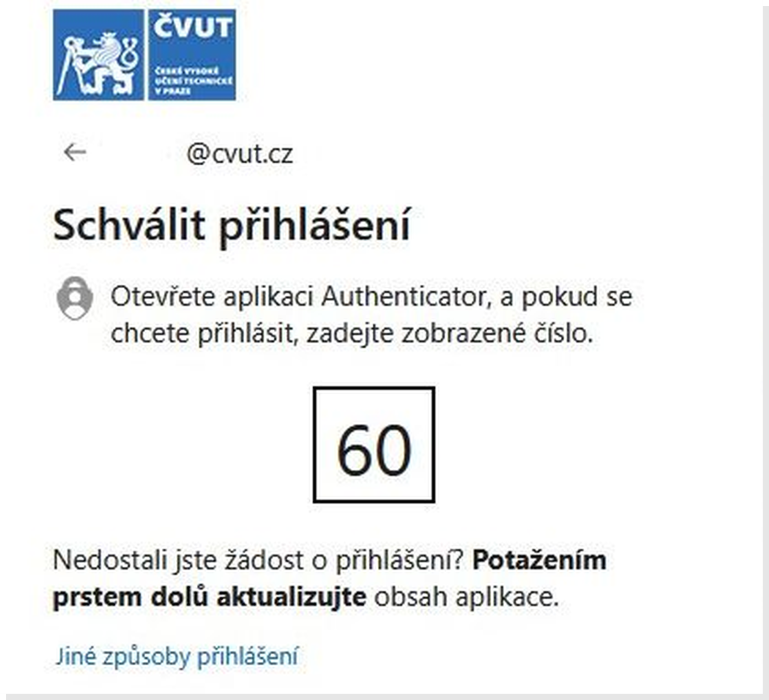

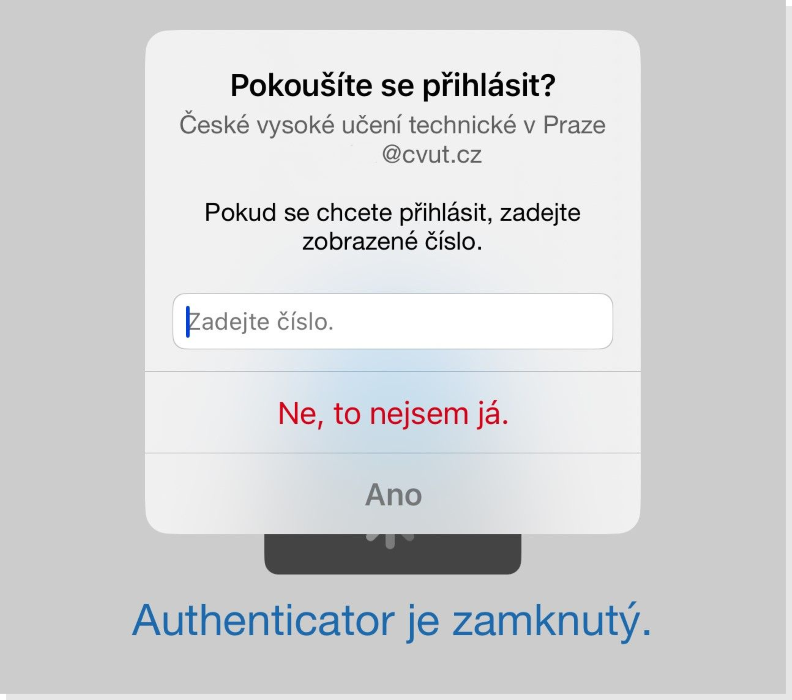

Na obrazovce počítače se objeví číselný kód, který přepište do aplikace v telefonu a potvrďte. Po stisknutí tlačítka Další je Váš účet ČVUT chráněn MFA. |

Po nastavení MFA aplikace, doporučujeme aktivovat funkci bezheslového přihlašování, viz podrobný návod.

Jak probíhá vícefaktorové ověření v aplikaci Microsoft Authenticator

|

|

|

|

Na počítači: Při přístupu ke službě zadejte své přihlašovací jméno. |

Na počítači: Zobrazí se Vám unikátní číselný kód. |

Na mobilním zařízení: Kód zobrazený na počítači přepište do aplikace na telefonu |

Podrobné informace, postupy a další nastavení naleznete v kapitolách níže. V případě problémů kontaktujte fakultní IT.

| Metoda | Popis | Vlastnosti | Požadavky |

| Microsoft Authenticator (návod) |

Bezplatná mobilní aplikace, která slouží k bezpečnému přihlašování do účtů Microsoft a dalších služeb ČVUT |

|

|

| Windows Hello for Bussiness (návod) |

K ověřování je využíváno přihlášení do Windows |

|

|

| USB Fido2 klíčenka (návod) |

Bezpečnostní klíč, který se připojuje k počítači přes USB (nebo bezdrátově přes NFC) |

|

|

| TOTP aplikace | Mobilní aplikace 3. stran, která při přihlašování zobrazuje jednorázové číselné kódy, měnící se každých 30 sekund. (například Google authenticator) |

|

|

| Dočasný přístupový kód (TAP) | Kód, který uživatel obdrží osobně v Kartovém centru ČVUT |

|

|

Zkratka MFA pochází z anglického výrazu Multi-Factor Authentication, což v češtině znamená vícefaktorové ověřování nebo vícefaktorová autentizace. Jedná se o bezpečnostní mechanismus, který zvyšuje úroveň ochrany uživatelského účtu tím, že vyžaduje ověření identity pomocí více nezávislých metod.

S MFA se běžně setkáváme například při přihlašování do internetového bankovnictví. Můžete se také setkat s pojmem 2FA (dvoufaktorové ověřování nebo dvoufaktorová autentizace), který označuje konkrétní případ vícefaktorového ověřování využívající dva různé ověřovací prvky.

Jak funguje MFA?

Vícefaktorové ověřování přidává k běžnému zadání hesla další ověřovací krok, který slouží k potvrzení identity uživatele. Tento druhý faktor může mít různou podobu – například jednorázový kód zaslaný na mobilní telefon, ověření pomocí bezpečnostní klíčenky nebo biometrické ověření (např. otisk prstu).

MFA bývá založeno na kombinaci následujících typů ověřovacích údajů:

- Něco, co víte – například heslo nebo PIN kód

- Něco, co máte – fyzické zařízení, jako je mobilní telefon, hardwarový token – USB FIDO2 klíčenka

- Něco, co jste – biometrický údaj, jako je otisk prstu nebo rozpoznání obličeje

Vícefaktorová autentizace (MFA) představuje účinné bezpečnostní opatření, které významně posiluje ochranu uživatelských účtů, citlivých dat i přístupů do univerzitních systémů. Jejím cílem je minimalizovat riziko neoprávněného přístupu, a to i v případě, že dojde ke kompromitaci přihlašovacích údajů.

Na rozdíl od tradičního přihlašování, které spoléhá pouze na znalost hesla, vyžaduje MFA další ověřovací prvek – například kód zaslaný na mobilní zařízení, biometrické ověření nebo použití bezpečnostního klíče. Díky tomu je účet chráněn i tehdy, pokud se útočník získá přístup k heslu – bez druhého faktoru se k citlivým informacím nedostane.

Pro uživatele přitom MFA znamená jen minimální zásah do běžné práce. Proces ověření je obvykle velmi rychlý a intuitivní, což zajišťuje plynulý přechod mezi ověřením a další činností, přičemž zvýšení bezpečnosti je přitom zásadní.

- Povinné od 1. 11. 2025. Po tomto datu nebude možné přihlášení se do IS ČVUT bez použití druhého faktoru.

- Povinné pro všechny uživatele v IS ČVUT (pracovníky, studenty, partnery, absolventy)

- Bude zavedeno i pro hosty ve službách Office365

- Reautentizace bude vynucována každých 7 dní

Jak často a jakými způsoby probíhá vícefaktorové ověřování |

||

| Zařízení je připojeno do EntraID/INTUNE* | Zařízení je registrováno v systému ČVUT | Zařízení není registrováno v systému ČVUT |

| SSO: Optimalizace pro minimální potřebu MFA ověření | SSO: časté požadavky na MFA ověření | SSO: velmi časté požadavky na MFA ověření |

|

Windows Hello / TouchID |

Windows Hello |

Aplikace MS Authenticator |

* K Intune je možné připojit pouze univerzitní zařízení, a to výhradně prostřednictvím delegovaného správce – IT pracovníka příslušné fakulty nebo součásti.

Podrobnější informace o fungování přihlašování a SSO v závislosti na typu zařízení a způsobu registrace naleznete: zde.

Od 1. 11. 2025 je pro všechny uživatele (pracovníky, studenty, partnery i absolventy) povinné používat pro přístup do systémů ČVUT vícefaktorové ověřování (MFA) a to včetně emailových služeb nebo systémů UserMap, FIS, KOS, AEDO a dalších.

S ohledem na zkušenosti s využíváním vícefaktorového ověřování (MFA) v prostředí ČVUT doporučujeme uživatelům využívat následující metody, které zajistí maximální pohodlí a efektivitu při ověřování.

Používám MS Windows:

Používám MS Windows:

- Doporučujeme používat mobilní telefon s aplikací MS Authenticator (návod)

- V aplikaci MS Authenticator aktivovat funkci bezheslové přihlašování (passwordless), která umožňuje pohodlnější a bezpečnější přístup bez zadávání hesla (návod)

- Na počítači s operačním systémem Windows doporučujeme zapnout možnost přihlašování pomocí Windows Hello, například prostřednictvím otisku prstu, rozpoznání obličeje nebo PIN kódu (návod)

- Pracovní nebo školní počítače doporučujeme připojit do služby Microsoft Intune, čímž zajistíte správu zařízení a vyšší úroveň zabezpečení (dostupné od 1.7.2025). U soukromých zařízení doporučujeme provést registraci zařízení pro správu MFA (návod)

- Ve webovém prohlížeči, který používáte, povolit jednotné přihlašování pro Windows:

Používám MacOS:

Používám MacOS:

- Doporučujeme používat mobilní telefon s aplikací MS Authenticator (návod)

- V aplikaci MS Authenticator aktivovat funkci bezheslové přihlašování (passwordless), která umožňuje pohodlnější a bezpečnější přístup bez zadávání hesla (návod)

- Pracovní nebo školní počítače doporučujeme připojit do služby Microsoft Intune, čímž zajistíte správu zařízení a vyšší úroveň zabezpečení (dostupné od 1.7.2025). Soukromá zařízení nelze k Intune připojit!

- Poté na počítači s macOS aktivujte možnost přihlašování pomocí Touch ID.

Používám Linux:

Používám Linux:

- Doporučujeme používat mobilní telefon s aplikací MS Authenticator (návod)

- V aplikaci MS Authenticator aktivovat funkci bezheslové přihlašování (passwordless), která umožňuje pohodlnější a bezpečnější přístup bez zadávání hesla (návod)

- Nastavit záložní metodu MFA (USB Fido2 klíčenka) (návod)

Pro bezproblémové a bezpečné využívání MFA, doporučujeme registrovat alespoň dva druhé faktory. Tím se předejde komplikacím v případě ztráty nebo nedostupnosti jednoho z nich. Například pokud ztratíte přístup k mobilnímu telefonu, můžete se stále ověřit pomocí biometriky nebo fyzického bezpečnostního tokenu (USB FIDO2 klíčenka).

Instalace a konfigurace aplikace pomocí mobilního telefonu (varianta 1)

- Na telefonu nainstalujte aplikaci Microsoft Authenticator (iOS 16+, Android 12+):

- Android: Google Play Store

- iPhone : App Store

- Otevřete ji a zvolte možnost Přidat pracovní nebo školní účet (nebo vyberte ikonu + (plus) v pravém horním rohu).

- Zvolte Přihlásit se.

- Zvolte možnost Pracovní nebo školní účet a přihlaste se uživatelským jménem a heslem. Pokud bude třeba, ověřte se pomocí MFA

- Zvolte Pokračovat a dokončete nastavení v průvodci na novém telefonu.

- Otestujte přihlášení

Instalace a konfigurace aplikace pomocí počítače a telefonu (varianta 2)

- Na telefonu nainstalujte aplikaci Microsoft Authenticator (iOS 16+, Android 8+):

- Android: Google Play Store

- iPhone: App Store

- Na počítači otevřete webovou stránku https://mysignins.microsoft.com/security-info.

- Přihlaste se pomocí svého univerzitního účtu ve formátu username@cvut.cz a hesla.

- Klikněte na +Přidat metodu, zvolte Microsoft Authenticator a pokračujte dokud se na obrazovce se nezobrazí QR kód, který naskenujte na telefonu.

- Na telefonu spusťte aplikaci Microsoft Authenticator.

- A vyberte ikonu + (plus) v pravém horním rohu.

- Zvolte možnost Pracovní nebo školní účet, skenovat kód QR a pomocí fotoaparátu telefonu naskenujte QR kód zobrazený na obrazovce počítače.

- Po úspěšném naskenování se účet automaticky přidá do aplikace.

- Na počítači dokončete průvodce přidáním aplikace, který vás vyzve k ověření.

- Pokud je vše správně nastaveno, na počítači se zobrazí potvrzení o úspěšném přidání aplikace Microsoft Authenticator.

Starší verze operačního systému Android a iOS nemusí podporovat všechny funkce ani nabízet stejné možnosti nastavení aplikace Microsoft Authenticator jako novější zařízení. V některých případech se mohou lišit i jednotlivé kroky nastavení.

Windows Hello for Business představuje bezpečný a pohodlný způsob přihlašování, který umožňuje přihlášení bez zadávání klasického hesla. Místo něj využívá biometrické údaje (např. otisk prstu nebo rozpoznání obličeje) či PIN kód, což zajišťuje rychlé a zároveň bezpečné přihlášení.

Tato metoda je navržena s ohledem na uživatelský komfort i vysokou úroveň zabezpečení. Ověřovací údaje jsou šifrovány a ukládány lokálně přímo v zařízení, nikdy nejsou přenášeny na servery, což výrazně zvyšuje ochranu soukromí. Aktivace Windows Hello for Business je vyžadována pro každé zařízení samostatně.

Co budete potřebovat?

- Windows 11

- Přihlášení k pracovnímu/školnímu účtu (EntraID)

- Musíte mít aktivovanou jinou MFA metodu (např. Microsoft Authenticator)

- V případě, že nelze použít Microsoft Authenticator, kontaktujte IT Vaší fakulty.

- TPM 2.0 čip (jak zjistím verzi)

Jak nastavit Windows Hello for business:

- Otevřete Nastavení: Start → Nastavení → Účty → Možnosti přihlášení

- Vyberte způsob přihlášení:

- Rozpoznání obličeje

- Otisk prstu

- PIN kód

- Nastavte PIN (povinný krok): Zadejte a potvrďte svůj PIN. Můžete přidat i písmena a symboly pro zvýšení bezpečnosti.

- Nastavení biometrických údajů (volitelný krok):

- Rozpoznání obličeje

- Otisk prstu

K přihlášení bez použití hesla lze použít i USB Fido2 klíčenky:

Co budete potřebovat?

- USB Fido2 klíčenka (např. YubiKey)

- Počítač s USB portem a podporovaným prohlížečem (nejnovější verze: Edge, Chrome, Firefox, Safari)

- Musíte mít aktivovanou jinou MFA metodu (např. Microsoft Authenticator)

- V případě, že nelze použít Microsoft Authenticator, kontaktujte IT Vaší fakulty.

Registrace klíčenky:

- Přihlaste se do vašeho profilu na adrese: https://mysignins.microsoft.com/security-info

- Klikněte na +Přidat metodu, zvolte Klíč zabezpečení a následně USB nebo NFC.

- Vložte USB Fido2 klíčenku do USB portu a postupujte dle zobrazených pokynů.

- Nastavte dotykové ověření nebo PIN a pojmenujte svou USB Fido2 klíčenku.

- Po úspěšné registraci se klíčenka zobrazí v seznamu metod přihlášení.

Přihlášení pomocí USB Fido2 klíčenky:

- Na přihlašovací obrazovce zvolte Další možnosti přihlášení a vyberte Bezpečnostní klíč.

- Vložte USB Fido2 klíčenku do USB portu a potvrďte ověření.

Pokud jste si pořídili nový telefon a chcete na něm používat Microsoft Authenticator pro přihlašování ke svému pracovnímu nebo školnímu účtu, postupujte podle kroků nastavení Microsoft Authenticator, jen navíc bude nutné ověřit aplikaci na novém telefonu pomocí aplikace na starém telefonu.

Při výměně zařízení starý telefon nemažte ani neresetujte do továrního nastavení, dokud nebude MFA úspěšně nastaveno na novém telefonu!

Při použití funkce přenosu dat mezi telefony se konfigurace MFA nepřenese! MFA je nutné na novém telefonu nastavit znovu ručně!

Co dělat, když nemám starý telefon?

- Pokud již starý telefon nemáte, přihlaste se pomocí dříve nastavené záložní metody na stránce https://mysignins.microsoft.com/security-info.

- Nemáte-li žádnou záložní metodu k dispozici, obraťte se na IT podporu, která vám pomůže obnovit přístup.

Co dělat, když ztratím telefon?

Pokud nemáte přístup k telefonu, můžete využít jinou registrovanou metodu (např. bezpečnostní klíč nebo Windows Hello). Pokud jste ztratili všechny metody ověření, kontaktujte IT podporu vaší fakulty.

Co dělat, když už nemám starý telefon?

- Pokud již starý telefon nemáte, přihlaste se pomocí dříve nastavené záložní metody na stránce https://aka.ms/MySecurityInfo.

- Nemáte-li žádnou záložní metodu k dispozici, obraťte se na IT podporu, která vám pomůže obnovit přístup.

Co dělat, když se nemohu přihlásit?

Pokud se nemůžete přihlásit, vyzkoušejte záložní metodu ověření, jako je Windows Hello, Microsoft Authenticator nebo jiná metoda. Pokud žádnou další metodu nemáte, kontaktujte IT podporu vaší fakulty.

Mohu používat MFA na více zařízeních?

Ano, například aplikaci Microsoft Authenticator můžete nainstalovat na více telefonech. Každé zařízení však musíte ručně přidat do nastavení zabezpečení účtu.

Funguje MFA i bez připojení k internetu?

Ano, pokud používáte aplikaci Microsoft Authenticator, můžete využívat offline generované kódy (TOTP).

Jak často se budu muset na stejném zařízení autorizovat pomocí MFA?

Každých 7 dní

Nedaří se mi registrovat požadovaná metoda ověřování

Pokud se zobrazí chyba „Neočekávaná chyba při zpracování požadavku…“, doporučujeme provést registraci z anonymního (soukromého) okna prohlížeče. Pokud problém přetrvává, kontaktujte prosím IT podporu vaší fakulty. Pro urychlení řešení uveďte jaký byl váš postup, název a verzi použitého webového prohlížeče, název a verzi operačního systému.

Musím svůj soukromý telefon registrovat do univerzitního systému ČVUT?

Registrace soukromého telefonu do univerzitního systému ČVUT není povinná, ale doporučuje se, protože tím snížíte počet autentizací MFA v rámci produktů Office 365.

Jaké jsou výhody registrace pracovního nebo školního účtu na Windows?

Registrace pracovního nebo školního účtu do Windows vám umožní přístup k aplikacím a službám souvisejícím s vaším účtem. Umožňuje také synchronizaci dat mezi různými zařízeními a zajišťuje vyšší úroveň bezpečnosti díky vícefaktorovému ověřování (MFA).

Pokud mi vyprší na mobilním zařízení autentizace MFA, budou mi doručovány emaily a další oznámení?

Ano, pokud používáte doporučené klienty jako MS Outlook pro poštu nebo MS Teams pro komunikaci, tak Vám budou veškeré oznámení stále doručována a nepřijdete ani o hovory v MS Teams. Pro čtení zpráv však bude nutné provést novou autentizaci.

Jaký je minimální požadavek aplikace MS Authenticator na verzi operačního systému mobilního zařízení?

iOs 16 a vyšší, Andriod 8 a vyšší

Mám chytrý mobilní telefon, na kterém nelze nainstalovat MS Authenticator, jaké mám další možnosti?

Jako metodu ověřování MFA lze využít i TOTP třetích stran, jako je Google Authenticator. Nebo USB Fido2 klíčenku, kterou lze využít i pro ověření v telefonu, pokud obě zařízení podporují NFC.

MS Authenticator odesílá ověřovací kód, ale na telefonu se nezobrazuje.

Pokud aplikace Microsoft Authenticator odesílá ověřovací kód, ale na vašem telefonu se nezobrazuje, může to být způsobeno špatným připojením k internetu nebo problémy s nastavením notifikací.

- Proveďte znovunačtení oznámení tak, že provedete pohyb prstem dolu v aplikaci

- Zkontrolujte v nastavení systému Android, že aplikace MS Authenticator nemá zapnutou optimalizaci baterie.

- Zkuste vyčkat zhruba 5 minut až vyprší platnost předchozího kódu.

- Restartujte telefon

- Zvolit přihlášení pomocí hesla a následně provést autentizaci TOTP v MS Authenticator

- Kontaktujte IT podporu vaší fakulty

MS Authenticator odmítá odeslat nový ověřovací kód, s tím, že ho již odeslal a další odeslat nelze.

Pokud aplikace Microsoft Authenticator odmítá odeslat nový ověřovací kód, protože již jeden odeslala, je třeba počkat, až vyprší platnost předchozího kódu, nebo zkontrolovat nastavení aplikace.

- Restartujte telefon

- Zvolte přihlášení pomocí hesla a proveďte autentizaci pomocí TOTP v MS Authenticator

- Pokud problém přetrvává, kontaktujte IT podporu vaší fakulty

Nedaří se mi nainstalovat MS Authenticator na můj telefon.

Pokud máte problémy s instalací aplikace Microsoft Authenticator, ujistěte se, že máte dostatek úložného prostoru a váš telefon splňuje systémové požadavky aplikace. MS Authenticator rovněž vyžaduje, aby byl na mobilním zařízení zapnutý zámek obrazovky.

Mám nový telefon, přidal jsem svůj školní účet, ale stále vidím starý účet, který nelze odstranit (Android).

Pokud máte nový telefon a přidali jste svůj školní účet, ale stále vidíte starý účet, který nelze odstranit, může být problém v nastavení účtů na vašem telefonu. Zkuste odstranit účet v nastavení systému Android nebo kontaktujte IT podporu vaší fakulty.

Po instalaci MS Authenticator na nový telefon, chodí oznámení, stále pouze na starý telefon.

To je způsobeno tím, že starém telefonu máte aktivovanou službu Passwordless (telefon je zaregistrovaný) a na novém telefonu Passwordless aktivovaný není. Aktivujte si službu Passwordless na novém telefonu, nebo deaktivujte na starém.

Nemám telefon, nebo mám telefon na který nelze nainstalovat aplikaci MS Authenticator, nebo jinou TOTP aplikaci, co mám dělat?

V takovém případě můžete využít ověření pomocí Windows Hello. Alternativně lze použít FIDO2 USB klíčenku – v tomto případě kontaktujte svého lokálního správce IT. Pokud tyto způsoby nelze použít, můžete využít TOTP aplikaci na jiném zařízení (např. počítači) nebo doplněk do prohlížeče s podporou TOTP.

Co dělat, když ztratím USB Fido2 klíčenku?

Použijte záložní metodu ověření, jako je Windows Hello, Microsoft Authenticator nebo jinou metodu. Pokud žádnou jinou metodu nemáte, kontaktujte podporu IT vaší fakulty.

Používám OS Linux a při nastavování MFA se mi nedaří nastavit PIN pro novou USB Fido2 klíčenku.

V tomto případě se chová OS Linux nestandardně a neumožní uživateli nastavit prvotní PIN pro klíčenku. PIN lze nastavit pomocí aplikace od výrobce dané klíčenky, kterou si uživatel musí nainstalovat, nebo PIN nastavit v jiném počítači, kde není OS Linux. V operačních systémech Windows a MacOS, lze nastavit PIN bez problémů.

Používám klienta Thunderbird, ale v nabídce chybí možnost ověřit se pomocí USB Fido2 klíčenky.

E-mailový klient Thunderbird bohužel momentálně nepodporuje přihlášení pomocí bezpečnostních klíčů FIDO2 (např. YubiKey nebo podobná zařízení). To znamená, že pokud máte nastavené vícefaktorové ověřování (MFA), není možné v Thunderbirdu využít USB klíč pro ověření přístupu k účtu. Důvodem je to, že Mozilla, která Thunderbird vyvíjí, zavádí moderní bezpečnostní standardy, jako je FIDO2, pomaleji než jiné aplikace. Ačkoli je tato technologie široce podporovaná v prohlížečích (např. Firefox, Chrome), v Thunderbirdu zatím stéle chybí. Použijte jinou metodu ověření, jako je MS Autehticator, nebo jiné TOTP

Jak postupovat v případě ztráty druhého faktoru?

Pokud ztratíte jeden z metod ověření (například telefon, bezpečnostní klíč nebo jinou metodu MFA), postupujte podle následujících kroků:

- Použijte záložní metodu ověření: Pokud máte nastavenou záložní metodu ověření, jako je například jiný telefon s Microsoft Authenticator, bezpečnostní klíč, nebo Windows Hello, použijte ji k přihlášení do svého účtu.

- Odeberte ztracenou metodu: Jakmile se přihlásíte pomocí záložní metody, doporučujeme okamžitě odebrat ztracený faktor ověření z vašeho účtu, aby se zajistilo, že nebude možné použít neautorizovanou metodu k přístupu k vašemu účtu.

- Přidejte novou metodu ověření: Po odstranění ztracené metody přidejte novou metodu ověření, aby byl váš účet stále chráněn vícefaktorovým ověřováním (MFA). Můžete přidat například nový telefon, bezpečnostní klíč nebo jinou metodu, kterou máte k dispozici.

- Pokud nemáte žádnou záložní metodu ověření a nemůžete se přihlásit, obraťte se na IT podporu vaší fakulty, která vám pomůže obnovit přístup k účtu a provést potřebné změny v nastavení bezpečnostních metod.

Funguje Windows Hello i bez internetu?

Ano, běžné odemčení zařízení pomocí Windows Hello funguje i offline – tedy bez internetu.

Změní se po zavedení MFA autorizace schvalování dovolených přes Obelisk v systému AEDO (jednorázový kód do e-mailu + PIN)?

Ano, jednorázový ověřovací kód, který jste dosud obdrželi e-mailem a který sloužil jako náhrada druhého faktoru ověření, bude ze systému odstraněn. Tento způsob bude nahrazen standardním dvoufaktorovým přihlášením, které zvýší bezpečnost vašich přístupových údajů. Po úspěšném ověření identity pomocí druhého faktoru bude mezi jednotlivými aplikacemi fungovat jednotné přihlášení (SSO – Single Sign-On). To znamená, že při přechodu mezi aplikacemi již nebudete muset znovu zadávat přihlašovací údaje ani kód z e-mailu – postačí pouze zadání PINu. Tato změna se v aplikacích AEDO/Obelisk projeví od 1. 11. 2025.